很多互联网企业,特别是电商,游戏等在线行业,都有业务被DDOS流量进行过DDOS攻击的经历,导致在线业务持续不可用,这是非常痛苦的,对企业来说,打击也是致命的。

那么,在被DDOS攻击后,应该怎样进行防护呢?带着这个答案,我们先了解下DDOS攻击的原理,知道什么是DDOS攻击后,才能更好的进行DDOS攻击的防护。

DDOS攻击,也叫做分布式拒绝服务(Distributed Denial of Service,简称DDoS),它是将多台计算机联合起来作为攻击平台,通过远程连接利用恶意程序,对一个或多个目标服务器发起DDoS攻击,消耗目标服务器性能或网络带宽,从而造成服务器无法正常地提供服务。服务器无法正常提供服务,对互联网企业来说是致命的打击。

攻击原理

通常,攻击者使用一个非法账号将DDoS主控程序安装在一台计算机上,并在网络上的多台计算机上安装代理程序。在所设定的时间内,主控程序与大量代理程序进行通讯,代理程序收到指令时对目标发动攻击,主控程序甚至能在几秒钟内激活成百上千次代理程序的运行。

DDoS攻击的危害

DDoS攻击会对您的业务造成以下危害:

- 重大经济损失在遭受DDoS攻击后,您的源站服务器可能无法提供服务,导致用户无法访问您的业务,从而造成巨大的经济损失和品牌损失。例如:某电商平台在遭受DDoS攻击时,网站无法正常访问甚至出现短暂的关闭,导致合法用户无法下单购买商品等。

- 数据泄露黑客在对您的服务器进行DDoS攻击时,可能会趁机窃取您业务的核心数据。

- 恶意竞争部分行业存在恶性竞争,竞争对手可能会通过DDoS攻击恶意攻击您的服务,从而在行业竞争中获取优势。例如:某游戏业务遭受了DDoS攻击,游戏玩家数量锐减,导致该游戏业务几天内迅速彻底下线。

常见的DDoS攻击类型

| DDoS攻击分类 | 攻击子类 | 描述 |

|---|---|---|

| 畸形报文 | 畸形报文主要包括Frag Flood、Smurf、Stream Flood、Land Flood、IP畸形报文、TCP畸形报文、UDP畸形报文等。 | 畸形报文攻击指通过向目标系统发送有缺陷的IP报文,使得目标系统在处理这样的报文时出现崩溃,从而达到拒绝服务的攻击目的。 |

| 传输层DDoS攻击 | 传输层DDoS攻击主要包括Syn Flood、Ack Flood、UDP Flood、ICMP Flood、RstFlood等。 | 以Syn Flood攻击为例,它利用了TCP协议的三次握手机制,当服务端接收到一个Syn请求时,服务端必须使用一个监听队列将该连接保存一定时间。因此,通过向服务端不停发送Syn请求,但不响应Syn+Ack报文,从而消耗服务端的资源。当监听队列被占满时,服务端将无法响应正常用户的请求,达到拒绝服务攻击的目的。 |

| DNS DDoS攻击 | DNS DDoS攻击主要包括DNS Request Flood、DNS Response Flood、虚假源+真实源DNS Query Flood、权威服务器攻击和Local服务器攻击等。 | 以DNS Query Flood攻击为例,其本质上执行的是真实的Query请求,属于正常业务行为。但如果多台傀儡机同时发起海量的域名查询请求,服务端无法响应正常的Query请求,从而导致拒绝服务。 |

| 连接型DDoS攻击 | 连接型DDoS攻击主要是指TCP慢速连接攻击、连接耗尽攻击、Loic、Hoic、Slowloris、 Pyloris、Xoic等慢速攻击。 | 以Slowloris攻击为例,其攻击目标是Web服务器的并发上限。当Web服务器的连接并发数达到上限后,Web服务即无法接受新的请求。Web服务接收到新的HTTP请求时,建立新的连接来处理请求,并在处理完成后关闭这个连接。如果该连接一直处于连接状态,收到新的HTTP请求时则需要建立新的连接进行处理。而当所有连接都处于连接状态时,Web将无法处理任何新的请求。Slowloris攻击利用HTTP协议的特性来达到攻击目的。HTTP请求以rnrn标识Headers的结束,如果Web服务端只收到rn,则认为HTTP Headers部分没有结束,将保留该连接并等待后续的请求内容。 |

| Web应用层DDoS攻击 | Web应用层攻击主要是指HTTP Get Flood、HTTP Post Flood、CC等攻击。 | 通常应用层攻击完全模拟用户请求,类似于各种搜索引擎和爬虫一样,这些攻击行为和正常的业务并没有严格的边界,难以辨别。Web服务中一些资源消耗较大的事务和页面。例如,Web应用中的分页和分表,如果控制页面的参数过大,频繁的翻页将会占用较多的Web服务资源。尤其在高并发频繁调用的情况下,类似这样的事务就成了早期CC攻击的目标。由于现在的攻击大都是混合型的,因此模拟用户行为的频繁操作都可以被认为是CC攻击。例如,各种刷票软件对网站的访问,从某种程度上来说就是CC攻击。CC攻击瞄准的是Web应用的后端业务,除了导致拒绝服务外,还会直接影响Web应用的功能和性能,包括Web响应时间、数据库服务、磁盘读写等。 |

如何判断业务是否已遭受DDoS攻击?

出现以下情况时,您的业务可能已遭受DDoS攻击:

- 网络和设备正常的情况下,服务器突然出现连接断开、访问卡顿、用户掉线等情况。

- 服务器CPU或内存占用率出现明显增长。

- 网络出方向或入方向流量出现明显增长。

- 您的业务网站或应用程序突然出现大量的未知访问。

- 登录服务器失败或者登录过慢。

被DDoS攻击后应该怎么防护呢?

我们推荐使用高防IP为源站IP提供DDoS攻击的防护。

通用高防是通过高防IP来代理源站IP,并面向用户,既起到防护作用,又确保源站IP不直接暴露出去。

- 源站IP: 源站服务器所使用的外网IP,也是被防护的IP地址

- 高防IP: 与源站IP一一对应,用于代替源站IP来面向用户,使源站IP不直接暴露出去

- 回源IP: 是高防数据中心代替用户去与源站服务器通信的若干个IP地址(高防数据中心会将用户的IP随机转换成某个回源IP,并由这个回源IP代替用户IP去与源站服务器通信)

- 高防线路:

不同的线路代表机房所在的线路不同,攻击不管是电信的还是联通的或者教育网任何线路过来的都可以给引流到高防机房进行清洗。不同在于正常的访问如果是同线路则会更快,比如正常访问是电信线路的,经过电信高防,延迟会比经过联通高防更小。

使用场景

适用客户:所有需要网络安全防护的客户。

用户被黑客通过DDoS攻击以后,可以采用高防服务抗住攻击,过滤掉恶意的访问请求,让正常请求可以顺利访问网站或游戏。黑客发现攻不下的时候自然就会知难而退了。

高防IP的原理简介

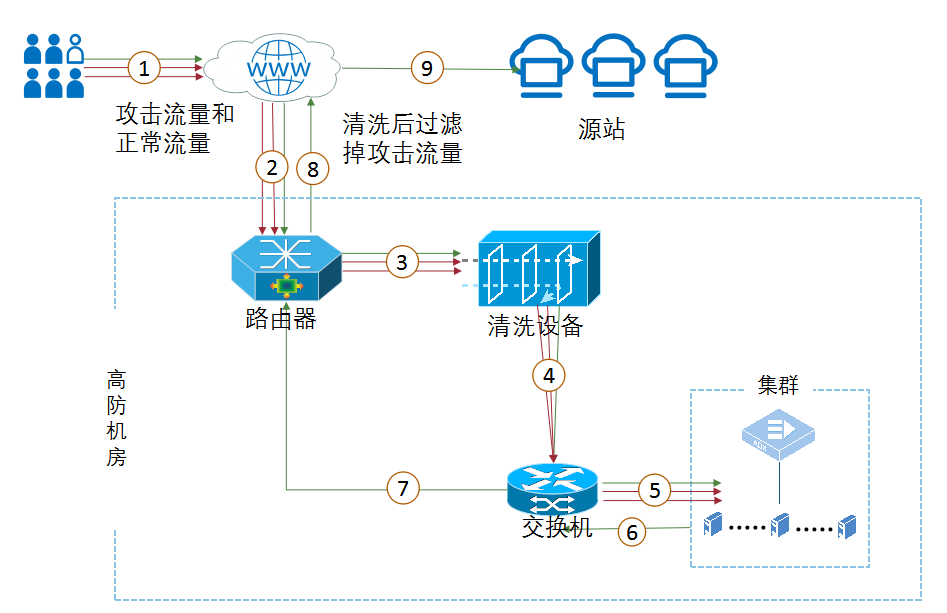

高防IP服务是针对互联网服务器在遭受大流量的DDoS攻击后导致服务不可用的情况,推出的一款增值防护服务。该服务可为客户提供DDoS、CC等攻击的防护能力,可防护SYN Flood、ACK Flood、UDP Flood、ICMP Flood、连接耗尽攻击、DNS Request/Response Flood、HTTP Get/Post Flood等3到7层的攻击。

正常的时候用户直接访问源站。

客户通过配置高防服务后,把业务切入到高防(有域名的业务,把域名解析到高防的IP或CNAME;无域名的业务,把业务IP换成高防IP),之后所有公网流量都会先到高防机房,高防机房会将攻击流量进行清洗过滤,并将正常流量转发给源站IP,从而确保源站提供稳定正常的服务。

高防IP的价格是非常昂贵的,因为它需要消耗大量的带宽来抵消DDOS攻击,如果您的网站或业务经常遭受攻击,可以联系我们,我们可以给您提供DDOS攻击防护解决方案。